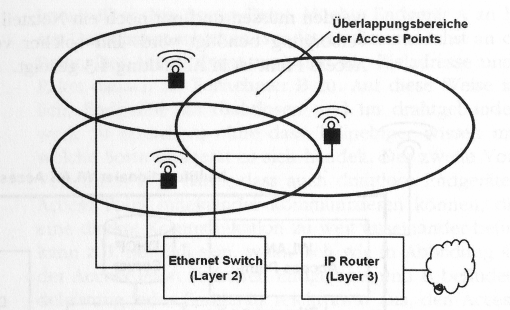

| Abbildung 2.1: | ESS mit 3 Access Points [Sau04, S. 244] |

Wireless LAN-Hardware war zunächst sehr teuer, so dass es kaum Verbreitung fand. Dies änderte sich in den letzten Jahren. Beim Abschluss eines DSL-Vertrages mit einem Internet-Provider erhält man oft kostengünstig einen Wireless LAN-Access Point. Dieser beinhaltet ein DSL-Modem und einen IP-Router, so dass mehrere Benutzer gleichzeitig ins Internet kommen. Oft wird auch noch die Voice over IP-Telefonie über dieses Gerät abgewickelt. Aktuelle Laptops besitzen heutzutage standardmäßig Wireless LAN-Hardware. Desktop-PCs können bei Bedarf für ca. 20 € mit einer Wireless LAN-PCI Karte nachgerüstet werden. Anfangs hatte das Funknetzwerk grosse Sicherheitsmängel die inzwischen aber behoben sind. Wireless LAN basiert auf den Kabel-LAN (Ethernet) Standards. Die neuen Standards wurden in 802.11 spezifiziert. Mit dem Standard 802.11b gelang der Durchbruch von Wirless LAN. Die Geschwindigkeit beträgt hier 1-11 MBit/s. Die volle Geschwindigkeit wird jedoch nur über kürzere Distanzen erreicht. Je weiter der Empfänger entfernt ist desto geringer wird die Übertragungsgeschwindigkeit. Wände und Decken können den Datenfluss ebenfalls reduzieren. Für den Internet-Zugang reichte bisher auch 1 MBit/s aus. Da die DSL-Zugänge mittlerweile bis zu 16 MBit/s und mehr erreichen entsprach die Übertragungsgeschwindigkeit von 802.11b Wireless LAN nicht mehr den Anforderungen. Die maximale Reichweite von 300 m wird nur im Freien erreicht. Dabei dürfen keine Hindernisse auf der Funkstrecke liegen. Als Frequenzband wird das 2.4 GHz ISM (Industrial, Scientific and Medical) Band eingesetzt, das lizenzfrei verwendet werden kann. Die Sendeleistung darf dabei 100 mW nicht überschreiten. Andere Funksysteme wie Bluetooth, Mikrowellengeräte und schnurlose Telefone verwenden dasselbe Frequenzband. Dadurch kann die Übertragungsrate sinken. Der 802.11g Standard erlaubt Übertragungsgeschwindigkeiten von bis zu 54 MBit/s im 2.4 GHz ISM Frequenzband. Geräte mit dem 802.11b Standard sind kompatibel mit dem neuen Standard. 802.11a nutzt das 5 GHz Frequenzband bei gleichbleibender Übertragungsgeschwindigkeit. Werden Daten nur über einen Übertragungskanal übertragen wird das mit Basic Service Set (BSS) bezeichnet. Im Ad-hoc Mode kommunizieren zwei oder mehr Geräte direkt miteinander. Bei diesem Modus müssen viele Parameter eingestellt werden, zum Beispiel eine gemeinsame SSID. Bei einem BSS wird ein Access Point verwendet. Er verbindet das LAN mit dem Wireless LAN. Die drahtlose Kommunikation läuft immer über den Access Point ab. Dadurch halbiert sich die Bandbreite des BSS. Ein Extended Service Set (ESS) besteht aus mehreren Access Points die eine grössere Fläche abdecken können. Siehe auch Abbildung 2.1. Dazu tauschen die Access Points untereinander über eine LAN-Verbindung Benutzerinformationen aus. Alle Access Points müssen im gleichen IP Subnetz sein und die gleiche SSID haben. Die Access Points müssen verschiedene Funkkanäle verwenden, die jeweils mindestens 5 Kanäle Abstand voneinander haben. Die Access Points sollten alle vom gleichen Hersteller kommen und die Funknetzabdeckung sollte sich überlappen. Beim Wireless Bridging werden Teilnehmerinformationen eines ESS per Funk ausgetauscht.

Zu Beginn muss ein Access Point konfiguriert werden. Dazu wird er per Ethernet-Kabel an den Desktop-PC oder an ein Laptop angeschlossen. Der Access Point bekommt über die Basic Service Set ID (SSID) einen Namen zugewiesen. Dieser ist dann für andere Teilnehmer sichtbar. Die SSID ist eindeutig einem bestimmten Access Point zugewiesen. Danach muss noch ein Kanal gewählt werden, auf dem der Access Point senden soll. In Europa stehen 13 Kanäle zur Auswahl. Sie erstrecken sich von 2410 MHz bis 2483 MHz und haben einen Abstand von 5 MHz. Jeder Kanal besitzt eine Bandbreite von 25 MHz. Es sollte darauf geachtet werden, dass sich die Kanäle von verschiedenen Access Points nicht überlappen. Auf Client-Seite werden alle Kanäle nach Access Points abgesucht. Auf beiden Geräten muss eine Verschlüsslungsmethode festgelegt werden. Sie muss identisch sein und von beiden Geräten unterstützt werden.

Die meisten Access Points haben standardmässig keine Verschlüsslung aktiviert. Dadurch gibt es weniger Unklarheiten bei den Benutzern. So halten sich die Supportanfragen an den Hersteller in Grenzen. Ohne Verschlüsslung funktionieren die Geräte zwar meist problemlos, allerdings ist das Netzwerk dann offen für fremde Benutzer. Siehe auch Abbildung 2.2. So kann dieser im Internet surfen oder auf private Daten zugreifen. Der Datenverkehr ist in diesem Fall frei abhörbar was verhindert werden sollte. Als Verschlüsslung wurde Wired Equivalent Privacy (WEP) eingeführt. WEP ist Teil des 802.11b, g und a Standards. Die Verschlüsslung verwendet einen Stream Ciphering Algorithmus. GSM und UMTS verwenden ähnliche Verfahren. Dabei werden die Originaldaten mit einer Ciphersequenz enkodiert. Diese Ciphersequenz wird bei jedem Paket mit einem Key und einem Initial Vector (IV) errechnet. Der IV wechselt bei jedem Frame, so dass auch unterschiedliche Ciphersequenzen entstehen. Der Nachteil von WEP gegenüber dem Verfahren bei GSM und UMTS ist jedoch, dass alle Benutzer denselben Key verwenden müssen. In einer Firma kann dieser Schlüssel dann nicht geheim gehalten werden. Er muss in jedem Endgerät manuell eingetippt werden. Der Initial Vector ist 24 Bit gross, der WEP Key 64 oder 128 Bit. Dies entspricht einer Schlüssellänge von 10 beziehungsweise 26 Zeichen in HEX-Notation. Da jedes verschlüsselte Frame immer dieselbe bekannte Bytefolge des LLC Header enthält ist es in Kombination mit im Klartext übertragenen IVs möglich, den Schlüssel zu berechnen. Dafür ist die Analyse von ca. 1,5 GByte übertragener Daten notwendig. Im Internet gibt es kostenlose Tools, die das erledigen. Siehe auch [Hof05]. Die benötigte Zeit zum Errechnen des Keys hängt also vom übertragenen Datenvolumen ab. Deswegen sind Firmen mehr gefährdet als Privathaushalte. Um die Sicherheit zu erhöhen kann die SSID des Access Points unsichtbar gemacht werden. Der Benutzer muss dann erst die korrekte SSID kennen bevor er sich verbinden kann. Durch einen MAC-Adressen Filter kann festgelegt werden, welche Geräte Zugang bekommen sollen. Falls der WEP-Schlüssel errechnet wurde wird die SSID bei der Association Prozedur sichtbar. Die MAC-Adresse kann auf eine beobachtete Adresse geändert werden. Deshalb wurde Wireless Protected Access (WPA) und 802.1x eingeführt. WPA löst die bisher gefundenen Sicherheitsprobleme. Eine Authentifizierung ist jetzt notwendig. Jeder Benutzer bekommt einen eigenen Schlüssel. Bei der Pre-Shared Key (PSK) Methode werden die Schlüssel direkt im Access Point gespeichert. Große Firmen können die Schlüssel auf einem zentralen Server speichern. Dazu gibt es das EAP-TLS Verfahren. Eine weitere Möglichkeit ist das PEAP Verfahren. Dabei wird ein zentraler RADIUS-Authentication Server zur Speicherung der Keys und zur Authentifizierung eingesetzt. Als Verschlüsslung wird ber WPA das Temporal Key Integrity Protocol (TKIP) und bei WPA2 der Advanced Encryption Standard (AES) verwendet. Da sich bei WPA/WPA2 der Verschlüsslungsalgorithmus ständig ändert können keine Keys mehr berechnet werden. Die Schlüssellänge liegt zwischen 8-63 Zeichen, dabei sind beliebige Zeichen erlaubt. Zur Verschlüsslung der Nutzdaten werden automatisch generierte Keys verwendet. Bei WPA2 kommt AES-CCM zum Einsatz, das auf AES basiert. [Sau04]